Gefährden Quantencomputer die digitale Vorsorge, den Datenschutz oder gar die Kryptowährung?

Ein technischer Fachartikel zum Thema Quantencomputer. Lesezeit 30 Min.

„How to factor 2048 bit RSA integers in 8 hours using 20 million noisy qubits“ lautete eine Schlagzeile bereits 2019 [5].

Frei übersetzt bedeutet die Botschaft :Wie faktorisiert man 2048 Bit RSA-Ganzzahlen in 8 Stunden mit 20 Millionen verrauschten Qubits.

Viele Leser stellen sich sicherlich die Frage, warum und wie es sie betreffen könnte, und warum man sich darum kümmern sollte?

Ist sogar der Bitcoin bedroht?

In diesem Beitrag erfahren Sie mehr.

Wir beschreiben die technischen Hintergründe, warum es eine Gefahr darstellen kann und was Lösungen sein könnten.

Es ist grundsätzlich sehr sinnvoll, dass man sich zu diesem Thema ausreichend Gedanken macht, um seine digitale Vorsorge und sein digitales Erbe sicher zu verwalten – auch über Jahre hinweg.

Prinzipiell gefährden Quantencomputer die gesamte heutige Sicherheit im Internet sowie unseren Datenschutz und somit unsere Privatsphäre. Ihre digitale Vorsorge könnte ungeschützt sein.

Hintergrund

Die RSA-Verschlüsselung (Rivest–Shamir–Adleman) kommt bei den meisten Internetdienstleistern zum Einsatz, um einen anderen Verschlüsselungsschlüssel von einem Server im Internet an einen Computer geschützt zu übertragen. Beispielsweise kommt das Verfahren bei Passwortmanagern und Online-Bank zum Einsatz.

Abbildung 1 – Beispielhaft 1password.com verwendet RSA mit einer Schlüssellänge von 2048 Bit.

Vergangenen und heutige Untersuchungen zeigen, dass die Quantentechnologie einige heute gängigen Verschlüsselungsstandards viel früher als erwartet brechen können. Das sollte jeden beunruhigen, der Daten über einen längeren Zeitraum sicher speichern muss, um beispielsweise die digitale Vorsorge sicher zu gestalten [5][11].

Das bedeutet, dass Quantencomputer bereits heute in der Lage sind, bestimmte Verschlüsselungssystem zu überwinden, die zur Übermittlung sicherer Nachrichten verwendet werden. RSA ist eine asynchrone Verschlüsselung. Mit dem öffentlichen Schlüssel kann man Daten verschlüsseln. Mit dem dazugehörigen privaten Schlüssel entschlüsselt man die Daten. Das macht das Verschlüsseln von Daten einfach, aber das Entschlüsseln ohne den privaten Schlüssel enorm schwierig. Diese Methode nennt man asymmetrische Verschlüsslung. Weiter unten gehen wir ebenso auf die symmetrische Verschlüsslung ein.

Die asymmetrischen Verschlüsselungssysteme sind nie 100 % sicher gewesen. Die Sicherheit beruht auf dem enorm hohen Zeitaufwand, um mit einem klassischen Computer den passenden und geheimen privaten Schlüssel zu finden. Das bedeutet, dass die Sicherheit darauf beruht, dass es noch kein bekanntes mathematisches Verfahren gibt, dass die Berechnung des privaten Schlüssels beschleunigt.

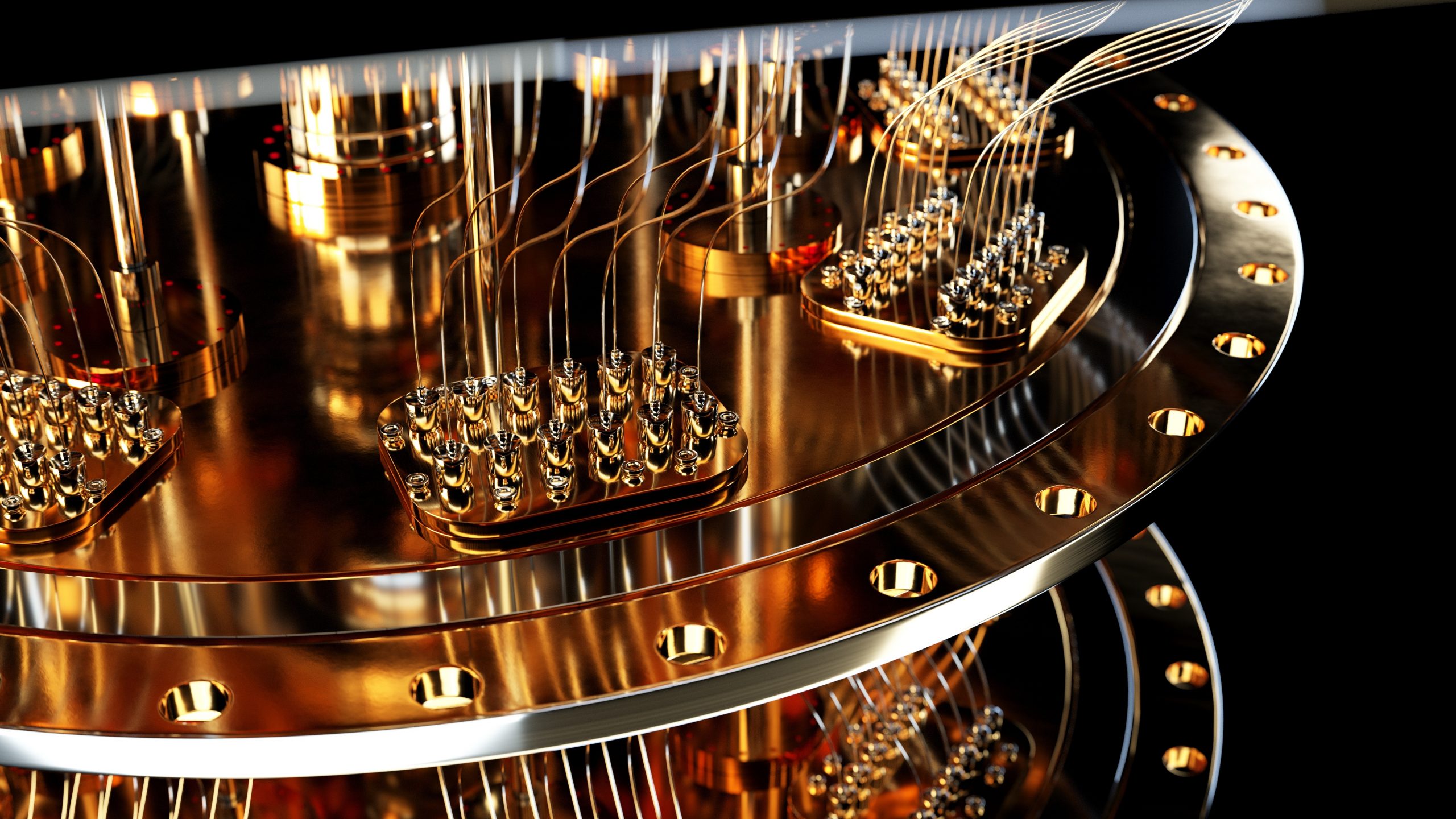

Warum schafft es ein Quantencomputer?

Es gibt aber ein Verfahren (Shor Verfahren von Peter W. Shor 1994), welches zum Knacken geeignet ist und durch Quantencomputer beschleunigt werden kann https://arxiv.org/abs/quant-ph/9508027. Aber auch dieses Verfahren basiert auf „raten“. Nur dass die Abbruchbedingungen, wenn man auf dem falschen Weg ist, schnell erreicht sind und man sich somit Zeit spart beim Raten. Für klassische Rechner immer noch eine Mamut Aufgabe.

Mit Quantencomputern wird dies jedoch anders gesehen. Diese Maschinen sind viel leistungsfähiger als klassische Computer und sollten in der Lage sein, diese Codes mit Leichtigkeit zu knacken.

Wir sind keine theoretischen Physiker, dennoch erläutern wir die Funktionsweise kurz. Wenn Sie tiefgehende Informationen benötigen, folgenden Sie den Links in unseren Quellenangaben oder folgenden Sie unserem kurzen Exkurs.

Die Technologie basiert auf Qubits und nicht mehr auf „normale“ Bits. Heutige Rechner kennen nur den Zustand 0 und 1 und rechnen somit binär.

Quantencomputer basieren auf der Wechselwirkung quantenmechanischer Zustände.

Ein klassisches Bit hat immer genau einen Zustand. Entweder 0 oder 1. Sie funktionieren wie Ein-Ausschalter. Weiterhin arbeitet diese Art von Computer seriell. Zwar haben wir unterdessen mehrere Kerne in unserem Computer, aber die Anzahl der Kerne beträgt i.d.R. 4, 8, 16 oder 32. Jeder Kern arbeitet seriell und muss sich „abstimmen“ mit den Kollegen.

Ein Quantencomputer hingegen ist ein Multitaskingmeister. Er kann parallel tausende Aktionen gleichzeitig berechnen.

Warum das so ist und wie arbeitet ein Quantencomputer?

Qubits werden durch die Spin-Orientierung eines Elektrons gebildet. Je nach Spin-Ausrichtung ist der Zustand als 0 und 1 interpretierbar. Klingt erstmals merkwürdig.

Es gibt zwei Schlüsselprinzipien. Die Verschränkung und die Superposition.

Die Superposition bedeutet, dass ein Qubit den Zustand 0 und 1 gleichzeitig einnehmen kann und alle Zustände dazwischen. Es kommt immer auf den Zeitpunkt der Abfrage an.

Stellen Sie sich eine drehende Münze vor. Solange sie sich auf einem Tisch dreht, erkennt man Zahl und Kopf. Erst wenn man sie zu einem bestimmten Zeitpunkt anhält, entscheidet sich, ob es Kopf oder Zahl ist. Dann dreht sich die Münze weiter.

Verschränkung heißt, dass Qubit in einer Wechselwirkung stehen können, um größere Werte darzustellen. Zum Beispiel durch Ihre Magnetfelder. So verschränkte Qubits sind abhängig voneinander. Beeinflusst man eines, so hat dies eine zeitgleiche Auswirkung auf die Partner.

Das bedeutet, dass ein Gatter aus Qubits vielmehr Zustände gleichzeitig annehmen kann im Gegensatz zum klassischen Bit. Man nennt dies Quantenparallelismus. Zu einem Zeitpunkt x kann also ein Gatter nicht nur einen Wert annehmen, sondern eine enorm hohe Anzahl an Werten auf einmal. Über neu entwickelte Sortieralgorithmus kann so ein Ergebnis interpretiert werden. Probieren Sie es selbst aus. IBM hat hierfür eine Simulation ins Netz gestellt. [13]

Die Rechengeschwindigkeit lässt sich vergleichen mit einem Überschallflugzeug (Quantencomputer) zu einem Doppeldecker (gegenwärtiger klassischer Computer). Quantencomputer sind also deutlich schneller.

Das wirft eine wichtige Frage auf:

Wann werden Quantencomputer leistungsfähig genug sein, um Verschlüsselungen zu brechen.

Schon heute können Quantencomputer Verschlüsselungen knacken. Die Stabilität und die Störeinflüsse sind aber noch vorhanden. Die Wissenschaft arbeitet daran, diese zu eliminieren und entwickeln Geräte, welche ebenso außerhalb eines Labors funktionieren.

Nach diesem Zeitpunkt werden alle Informationen, die durch diese Form der Verschlüsselung geschützt sind (z.B. RSA), ungeschützt.

Computerwissenschaftler haben versucht, die Ressourcen zu berechnen, die ein solcher Quantencomputer benötigen könnte, und dann zu ermitteln, wie lange es dauern wird, bis eine solche Maschine gebaut werden kann.

Die Antwort ist unterschiedlich. Für den privaten Haushalt dauert es noch Jahrzehnt und die Sinnhaftigkeit ist noch nicht geklärt. Denn für E-Mail, Word und Excel benötigt man keinen Quantencomputer und macht auch keinen Sinn.

Wir wissen aber, dass Google, die Technische Universität München (TUM), die Universität Jülich (Deutschland), IBM und Microsoft bereits die Technologie verwenden, um nur einige Beispiele zu nennen. Wir dürfen weiterhin annehmen, dass die weltweit agierenden Geheimdienste und Sicherheitsbehörden (USA, GB, Australien, China und Russland) bereits Quantencomputer einsetzen.

Diese Maschinen sind also wesentlich näher an der Realität als bisher angenommen. Das Ergebnis ist eine unangenehme Lektüre für Regierungen, Militär- und Sicherheitsorganisationen, Banken und alle anderen, die Daten für 25 Jahre oder länger sichern müssen.

Hintergrund zum Shor-Algorithmus

Schon 1994 beschrieb der amerikanische Mathematiker Peter Shor einen Quantenalgorithmus, der sein klassisches Pendant übertraf. Shors Algorithmus faktorisiert große Zahlen und ist das entscheidende Element im Verfahren zum Knacken von Codes auf der Grundlage von asymmetrischen Verschlüsselungen.

Diese Verfahren beruhen auf dem Prozess der Multiplikation, der in eine Richtung leicht, in die andere Richtung jedoch sehr viel schwieriger durchzuführen ist. Es ist sehr einfach, zwei Zahlen (Primzahlen) miteinander zu multiplizieren. Ein Beispiel:

499 * 101 = 50399 (Primzahl*Primzahl=x)

Aber es ist nicht trivial von der Zahl 50399 herauszufinden, welche beiden Primzahlen multipliziert werden müssen, um sie zu erhalten.

Und es wird immer schwieriger, je größer die Zahlen werden bzw. der Zahlenraum wird. Tatsächlich halten es Fachleute für derzeit praktisch unmöglich, dass ein klassischer Computer Zahlen faktorisieren kann, die länger/größer als 2048 Bit sind, was die Grundlage für die am häufigsten verwendete Form der RSA-Verschlüsselung im Internet ist (siehe Abblidung 1).

Shor zeigte, dass ein hinreichend leistungsfähiger Quantencomputer dies mit Leichtigkeit bewerkstelligen kann – ein Ergebnis, das in Fachkreisen für Aufsehen sorgte.

Die Leistung von Quantencomputern nimmt stetig zu. Selbst in Deutschland wird mit staatlicher Hilfe an Quantencomputer geforscht.

Es ist leicht vorstellbar, dass Quantencomputer bei diesem Tempo des Fortschritts bald in der Lage sein sollten, durchgängige Entschlüsselungen vornehmen zu können.

Wie geht es weiter?

Heutzutage ist es noch schwierig, da die Technologie gegen Rauschen, elektromagnetische Wellen usw. sehr empfindlich reagiert. Aber die Wissenschaft forsch eifrig an Lösungen. Beispielsweise entwickelt das Frauenhofer-Institut rauscharme Verstärker, damit das Qubit bestmöglich ausgelesen werden kann. [12]

Wenn man dies berücksichtigt, erhöht sich der Ressourcenbedarf für die Faktorisierung von 2048-Bit-Zahlen drastisch. Früher schätzten Forscher, dass ein Quantencomputer eine Milliarde Qubits benötigen würde, um diese Aufgabe zuverlässig zu bewältigen. Das ist deutlich mehr als die 70 Qubits in den heutigen modernen Quantencomputern.

Auf dieser Grundlage hätten Sicherheitsexperten die Idee rechtfertigen können, dass es Jahrzehnte dauern würde, bis Nachrichten mit 2048-Bit-RSA-Verschlüsselung von einem Quantencomputer geknackt werden könnten.

Zwei forschenden Personen (Gidney und Ekerå) zeigten jedoch, wie ein Quantencomputer die Berechnung mit nur 20 Millionen Qubits durchführen könnte. Sie zeigen sogar, dass ein solches Gerät nur acht Stunden für die Berechnung benötigen würde. „Damit sinkt die Schätzung, wie viele Qubits im schlimmsten Fall benötigt werden, um 2048-Bit-RSA-Ganzzahlen zu faktorisieren, um fast zwei Größenordnungen“, so die Forscher [5].

Die rechenintensive Operation in Shors Algorithmus wurden erfolgreich optimiert und so die für die Ausführung des Algorithmus erforderlichen Ressourcen erheblich zu verringern.

Zudem entwickeln Sicherheitsexperten Post-Quantum-Codes, welche eine sichere Verschlüsselung weiterhin ermöglich sollen. Dazu müssen aber etliche Hersteller und beinahe alle Webseitenbetreiber ihre Dienste umstellen [7]. Auf der wissenschaftlichen Seite bereitet man sich also bereits vor, um der Gefahr der Entschlüsselung entgegenzuwirken.

Bei der digitalen Vorsorge sollte man sich bereits heute Gedanken machen, welche Informationen senden wir über Netzwerke, die wir nicht vollständig kontrollieren? Wie lange werden wir diese Informationen noch geheim halten und wie lange die Informationen, die ich verschlüsselt habe, geheim bleiben müssen?

Quantencomputer und die symmetrische Verschlüsselung

Wenn Sie unseren DLH Stick verwenden, dann kommt die symmetrische Verschlüsslung zum Einsatz. Wir verwenden keinen asymmetrischen Algorithmus, wie beispielsweise RSA.

Wie sicher ist diese Art von Verschlüsselung?

Wir wissen, dass Quantencomputer rasant sind.

Während das Ende der asymmetrischen Verschlüsselung eingeläutet ist, gelten symmetrische Verfahren wie beispielsweise die AES-Verschlüsselung als quantensicher. Anfällig sind sie jedoch für den Grover-Algorithmus [8], der eine quadratische Beschleunigung der Durchsuchung bei auf Trial-and-Error beruhenden Brute-Force-Attacken ermöglicht.

Mathematisch wird aus einer 256 Bit Verschlüsselung also eine 128 Bit Verschlüsslung (nach Gover).

Die Lösung ist hier, die Schlüssel zu verlängern, was zunächst nach einem gangbaren Weg aussieht. Möglich ist jedoch, dass die Schlüssel bei steigender Rechenleistung der Quantencomputer immer weiter verlängert werden müssen, was äußerst rechenaufwendig werden kann. Schon heute sollte man also mindestens 256 Bit verwenden. Besser wäre auf eine symmetrische Verschlüsselung mit 512 Bit umzusteigen.

Quantencomputing und die Kryptowährungen

In den Kryptowährungsgemeinschaften gibt es eine schleichende Angst vor dem Quantencomputing. Die Fragen, die sich unweigerlich stellten:

- Könnte es Kryptowährungen und die Verschlüsselung, die sie schützt, zerstören?

- Wie nah könnte das sein?

- Bedeuten dies, dass meine privaten Schlüssel in Gefahr sind?

- Kann die Rechengeschwindigkeit die Kette (Blockchain) beeinflussen („Fork, Softfork oder Hardfork“)? [9]

Die einfache Antwort auf die Fragen: Jetzt noch nicht, aber „morgen“, so unsere Meinung.

Aber lassen Sie uns tiefer eintauchen und wirklich versuchen zu verstehen, warum und wie Quantencomputing mit Kryptowährungen interagieren.

Das bedeutet, dass wir uns auf eine Funktion beschränken müssen, in der Quantencomputer besser sein können und die sich wesentlich auf Kryptowährungen oder die Verschlüsselung, auf der sie basieren, auswirken würde, damit die „Quantenüberlegenheit“ von Bedeutung ist.

Ein Bereich, auf den wir uns besonders konzentrieren, ist der Shor-Algorithmus, der große Zahlen in zwei Primzahlen zerlegen kann. Dies ist eine sehr nützliche Eigenschaft für das Brechen von Verschlüsselungen, da die RSA-Verschlüsselungsfamilie von der Faktorisierung großer Zahlen auf genau diese Weise abhängt (siehe oben). Wie wir bereits wissen, eignen sich Quantencomputer zum Knacken eines RSA-Verfahrens

In diesem Zusammenhang hat das US National Institute of Standards and Technology (NIST) bereits damit begonnen, Vorschläge für eine Post-Quanten-Kryptografie zu sammeln, also eine Verschlüsselung, die auch mit viel größeren Quantencomputern als denen, die wir derzeit bauen können, funktionieren und nicht gebrochen werden könnte. Sie schätzen, dass es in den nächsten zwanzig Jahren Quantencomputer geben könnte, die groß genug sind, um die klassische Verschlüsselung zu stören [7].

Bei Kryptowährungen könnte eine Abspaltung (Fork) in der Zukunft große Teile der Kette betreffen, aber sie wird einigermaßen vorhersehbar sein – es wird viel über Post-Quantum-Verschlüsselungstechnologie nachgedacht. Bitcoin wäre nicht eines der ersten Steine, die fallen würden, wenn die klassische Verschlüsselung aus einer Reihe von Gründen plötzlich gebrochen würde. Dennoch könnte ein Soft Fork (im Gegensatz zu einem Hard Fork) ausreichen, um Krypto-Assets von plötzlich unsicheren Schlüsseln auf sichere Post-Quantum-Verschlüsselung umzustellen [8].

Selbst eine effiziente Implementierung des Shor-Algorithmus könnte einige der in Bitcoin verwendeten Kryptografiestandards nicht brechen. Die Hashfunktion SHA-256 oder höher sind derzeit theoretisch quantenresistent.

Hash Algorithmen werden in der Blockchain-Technologie als Darstellung für die Blöcke verwendet und um die Blockchain vor Manipulationen zu schützen. Ändert sich nämlich nur eine Kleinigkeit der zu verschlüsselten Informationen, ändert sich der komplette Hashwert. Eine Hashfunktion hat die Eigenschaft, dass sie in eine Richtung leicht zu rechnen ist, jedoch rückwärts nur durch Ausprobieren der Möglichkeiten gelöst werden kann.

Die effizienteste theoretische Implementierung eines Quantencomputers zur Erkennung einer SHA-256-Kollision ist tatsächlich weniger effizient als die theoretische klassische Implementierung zum Brechen des Standards. Die Wallet-Datei im ursprünglichen Bitcoin-Client verwendet SHA-256 oder höher, um private Schlüssel zu sichern und Blockchain-Inhalte überprüfbar zu gestalten.

Die meisten Verschlüsselungen in modernen Kryptowährungen basieren eher auf elliptischer Kurvenkryptografie als auf RSA – insbesondere bei der Erzeugung von Signaturen in Bitcoin, die ECDSA erfordert. Das liegt hauptsächlich daran, dass elliptische Kurven von klassischen Computern entsprechend schwerer zu knacken sind als RSA (manchmal exponentiell).

Dank des Mooreschen-Gesetzes und besserer klassischer Computer sind die Größen sicherer RSA-Schlüssel so groß geworden, dass sie im Vergleich zur Kryptografie mit elliptischen Kurven unpraktisch sind – daher werden sich die meisten Leute aus Leistungsgründen für die Kryptografie mit elliptischen Kurven entscheiden, was bei Bitcoin der Fall ist.

| Zahlen Raum / Bits | Symmetrische Verschlüsselung | RSA | ECC |

| 112 | 3-DES | 2048 | 224 |

| 128 | AES-128 | 3072 | 256 |

| 192 | AES-192 | 7680 | 384 |

| 256 | AES-256 | 15360 | 512 |

Abbildung 2: Vergleichstabelle der notwendigen Bits, um ähnliches Sicherheitsniveau bei verschiedenen Verschlüsselungen zu schaffen (symmetrische und asymmetrische Verfahren).

Quantencomputer scheinen diese Logik jedoch auf den Kopf zu stellen: Mit einem ausreichend großen Quantencomputer mit genügend Qubits lässt sich die Elliptische-Kurven-Kryptografie ebenso knacken, wie RSA.

Doch selbst mit einem ausreichend großen Quantencomputer müssten Sie immer noch die öffentlichen Schlüssel von jemandem offenlegen oder finden, sodass sie angegriffen werden könnten. Da die Wiederverwendung von Kryptowährung-Geldbörsen verpönt ist und allgemein gute Datenschutzpraktiken gefördert werden, wird die Wahrscheinlichkeit eines solchen Angriffs bereits verringert.

Ein weiterer Angriffsbereich könnte Grovers Algorithmus sein, der das Mining mit einem ausreichend großen Quantencomputer exponentiell beschleunigen kann – obwohl es wahrscheinlich ist, dass ASICs, die spezialisierten klassischen Computer, die jetzt hauptsächlich zum Mining von Bitcoin verwendet werden, im Vergleich zu den frühesten Versionen vollständigerer Quantencomputer schneller wären.

Dies stellt eine stärkere Bedrohung dar, wenn es um den Zustand von Kryptowährungen geht: Die Fähigkeit, bei einer plötzlichen Quantenbeschleunigung schnell zu schürfen, könnte zu einer Destabilisierung der Preise und, was noch wichtiger ist, zur Kontrolle der Kette selbst führen – eine unerwartete Quantenbeschleunigung könnte, wenn sie versteckt wird, zu einer weitgehenden Zentralisierung des Schürfens und möglichen 51%-Angriffen führen. Der wahrscheinlichste Fall ist jedoch, dass größere Systeme des Quantencomputing wie jede andere Art von Hardware behandelt werden, ähnlich wie der Übergang für Miner zwischen GPUs, FGPAs und ASICs – ein langsamer wirtschaftlicher Übergang zu besserem Tooling.

Es ist denkbar, dass diese Angriffsmöglichkeiten und vielleicht noch andere, unvorhersehbare, auftauchen werden, doch die Planung der Post-Quantum-Verschlüsselung ist bereits im Gange – und durch den Mechanismus von Forks können Kryptowährungen aktualisiert werden, um Post-Quantum-Verschlüsselungsstandards zu verwenden und sich gegen diese Schwächen zu verteidigen.

Bitcoin und sogar andere Kryptowährungen und ihre Geschichte sind voll von Beispielen für Hardware- und Softwareänderungen, die vorgenommen werden mussten, um das Netzwerk sicherer und leistungsfähiger zu machen – und gute Sicherheitspraktiken in der Gegenwart (Vermeidung der Wiederverwendung von Wallets) können helfen, sich auf eine ungewisse Zukunft vorzubereiten.

Die Hinzunahme von Quantencomputern wird also nicht dazu führen, dass klassische Verschlüsselungsmethoden plötzlich unbrauchbar oder das Mining trivial werden – die „Quantenüberlegenheit“ bedeutet nicht, dass Ihre Verschlüsselung oder die Sicherheit von Bitcoin in diesem Moment in Gefahr ist.

Die wirkliche Bedrohung ist, wenn Quantencomputer um viele Größenordnungen größer werden, als sie es derzeit sind – zu diesem Zeitpunkt würde die Planung für die Post-Quanten-Verschlüsselung, die bereits auf dem Weg ist, in den Vordergrund treten, und zu diesem Zeitpunkt können Bitcoin und andere Kryptowährungen einen Soft Fork durchführen – und sowohl dezentrale Governance als auch Dynamik nutzen, wenn dies angesichts neuer existenzieller Bedrohungen erforderlich ist, um die Bedrohung durch die „Quantenüberlegenheit“ zu besiegen.

Auswirkungen auf die digitale Vorsorge und auf das digitale Erbe

Wir sollten die Bedrohung durch Quantencomputer ernst nehmen, wir tun es und prüfen unsere Produkte bereits. Denn schon haben große Firmen und staatliche Organisationen Quantencomputer erfolgreich im Einsatz und können Verschlüsselungssysteme aufbrechen. Und wieder einmal hoffen wir auf die mathematisch fußende Wissenschaft, dass sie ausreichend sichere Verfahren liefert. Die Vergangenheit zeigt, dass die Unsicherheit vieler Verfahren erst zu einem späteren Zeitpunkt aufgedeckt wurde.

Wer heute sein digitales Erbe mithilfe einer Onlineplattform regelt, sollte unbedingt auf die Verschlüsselungstechnologie achten. Wir fanden keinen entsprechenden Online-Anbieter, der bereits heute eine quantensichere Verschlüsselung bietet. Ein Grund, warum wir keinen Online-Service dieser Art anbieten, da wir nicht für die Sicherheit der Daten garantieren können. Deshalb erhalten Sie bei uns nur bewährte Produkte, die uns überzeugen.

Quellen:

[1] https://csrc.nist.gov/projects/post-quantum-cryptography

[2] https://cloudblogs.microsoft.com/quantum/2020/02/26/cryptography-quantum-computers/

[3] https://www.technologyreview.com/s/609035/google-reveals-blueprint-for-quantum-supremacy/

[5] https://arxiv.org/abs/1905.09749

[7] https://csrc.nist.gov/projects/post-quantum-cryptography

[8] https://de.wikipedia.org/wiki/Grover-Algorithmus

[9] https://www.bitpanda.com/academy/de/lektionen/wie-funktionieren-hard-forks-und-soft-forks/

[10] https://www.heise.de/tp/features/Kryptographie-nach-dem-Quantencomputer-3396243.html

[11] https://eprint.iacr.org/2015/1075

[12] https://www.iaf.fraunhofer.de/de/medien/newsarchiv/mitarbeiter-interview/interview-sequence.html

[13] https://www.ibm.com/quantum/tools

[14] https://www.datenschutzzentrum.de/artikel/1099-Symmetrische-und-asymmetrische-Verschluesselung.html

Apple, Google, IBM und Microsoft sind eingetragene Warenzeichen. Wir bitten dies zu beachten.